昨天搞了个加壳的exe程序想破解,结果用普通方法脱壳直接卡了半天。刚开始用那个什么dump工具硬扒,拖进调试器发现全是花指令,根本看不懂。一上午啥进展没有,气得我差点摔键盘。

踩坑踩出脾气了

随便搜了个免费脱壳教程跟着弄,结果更离谱:跑着跑着程序直接自爆了!弹窗提示"检测到调试器",然后整个进程消失得干干净净。试了七八种工具组合,不是报错就是生成个没用的空壳文件,折腾到凌晨两点头发抓掉一把。

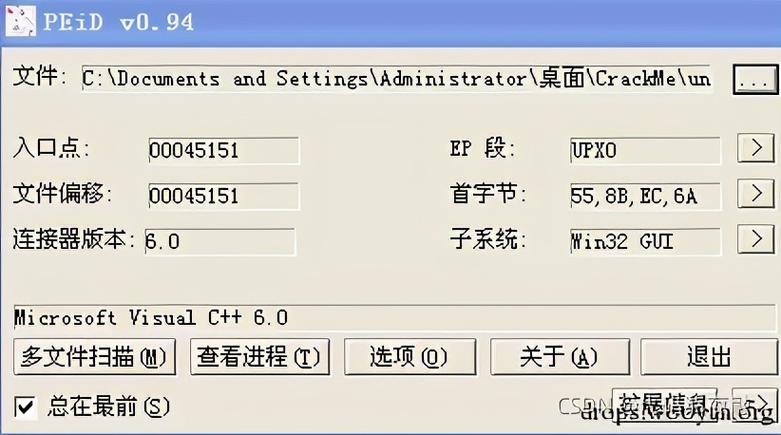

跟做逆向的老哥吐槽这事,他直接甩来几个神器:

- ScyllaHide:先把调试器藏起来,让程序觉得自己在裸奔

- x64dbg:带内存搜索的调试器,抓内存像买菜

- 专用脱壳脚本:自动识别压缩壳类型

开整!

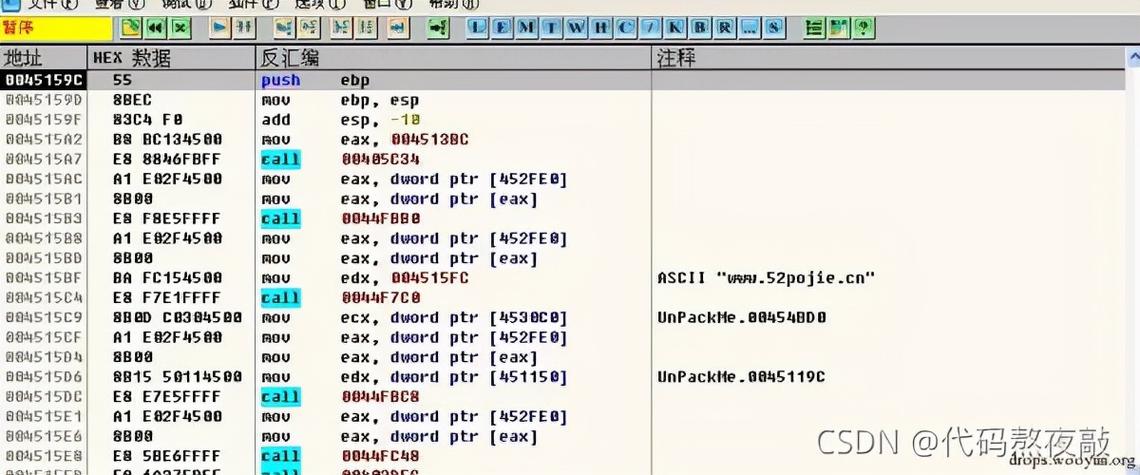

先把ScyllaHide和x64dbg捆在一起启动。打开加壳程序瞬间,右下角弹出个小图标提示伪装成功,这回程序居然没自爆!在内存窗口按Ctrl+B搜特征码,立马跳出十几个疑似区段。

找到.text代码段准备dump时,发现这个壳贼狡猾——代码都是运行时拼出来的。直接挂着调试器运行程序,等界面加载完立刻暂停,在调用栈里翻到个系统API调用的地方。用脚本工具在这个位置下断点,重新跑起来断在入口点时迅速抓取内存,总算拿到完整代码镜像!

效果炸裂

拖进反编译工具一看,这回连函数名都还原了八成。原来要手撕三天的控制流,现在两小时理清逻辑。关键效率提升在工具配合:

- 调试器隐藏让程序不反抗

- 内存断点卡准时机

- 脚本自动修复导入表

省下手工脱壳的时间,成功改了个去除注册的补丁。早知有这组合拳,何必当初死磕免费工具!